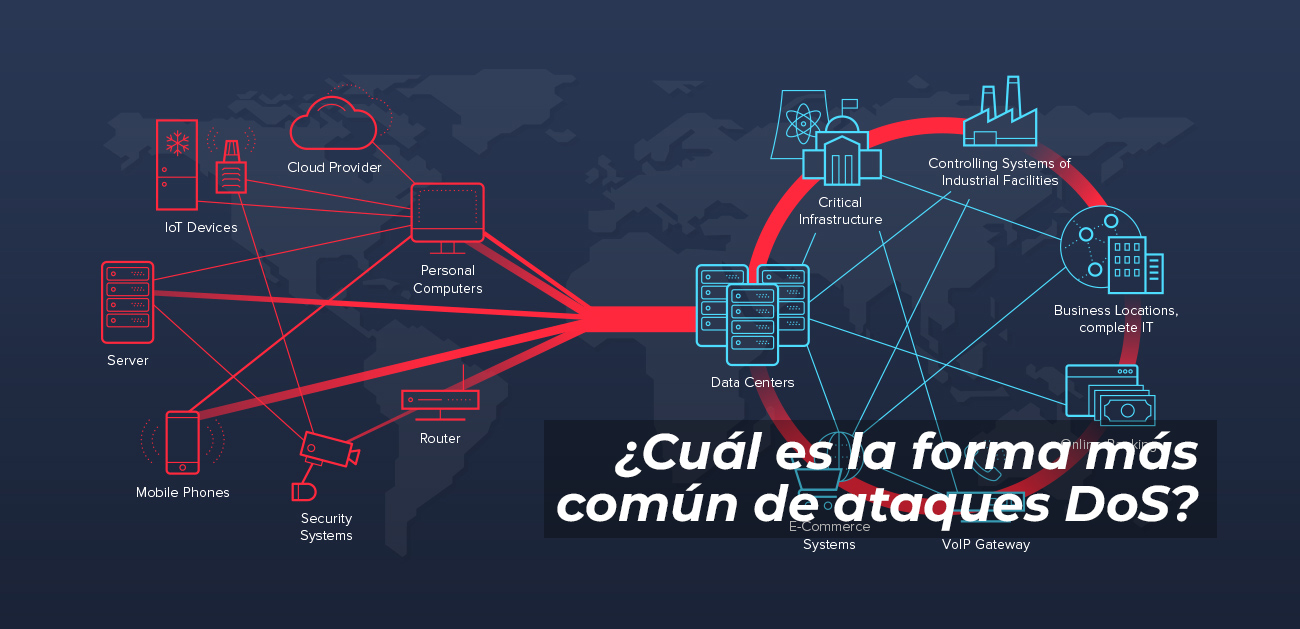

¿Cuál es la forma más común de ataques DoS?

Los ataques DoS son simples, pero efectivos. Pueden causar la pérdida más abrumadora al objetivo. Hay diferentes formas de ataques DoS. Diferentes redes pueden verse comprometidas por ataques DoS sin ser un objetivo abierto. Existen diferentes formas de DoS, pero las siguientes son las más comunes:

Ataque de pitufo

Aquí, el perpetrador explota la dirección de transmisión de una red débil mediante la distribución de paquetes falsificados que pertenecen al dispositivo objetivo. Una vez que los receptores de estos paquetes falsificados responden, su dirección de Protocolo de Internet (IP) se inunda con esas respuestas.

Teniendo en cuenta el hecho de que una dirección de transmisión de Internet en particular puede admitir como máximo 255 hosts, un ataque smurf funciona intensificando cada ping en 255. El resultado es que la red se vuelve lenta hasta un nivel en el que se vuelve difícil de usar y descartar.

Inundación SYN

Los ataques SYN Flood ocurren cuando un atacante cibernético envía una solicitud para conectarse a un servidor pero no completa la conexión conocida como protocolo de enlace de tres vías. Este tipo de conexión es una técnica utilizada en una red de Protocolo de control de transmisión (TCP)/IP para formar una conexión entre el servidor y el host/cliente local. El resultado del protocolo de enlace incompleto es que la red se ve abrumada con solicitudes de conexión, lo que hace que el puerto conectado sea inaccesible para otros. El hacker malicioso seguirá enviando solicitudes, inundando todos los puertos disponibles hasta que los usuarios autorizados no puedan conectarse.

Ping de la muerte o inundación ICMP

El ataque de inundación ICMP se utiliza para tomar una red mal configurada o desconfigurada e implementarla en la distribución de paquetes falsos para hacer ping en todo el sistema dentro de esa red. El ataque de ping de la muerte a menudo se fusiona con la inundación ICMP.

Ataques de desbordamiento de búfer

Este es uno de los ataques DoS más extendidos. Un búfer es una ubicación de almacenamiento momentáneo en la memoria de acceso aleatorio (RAM) utilizada para almacenar datos para facilitar su uso por parte de la CPU antes de volver a escribirlos en el disco. Buffer tiene una restricción de tamaño y el objetivo de este tipo de ataque es sobrecargarlo con más datos de los que puede manejar. Los ataques de desbordamiento de búfer permiten a un atacante cibernético desbordar una dirección de red con tráfico para descartarla o dejarla inutilizable.

Ataque de lágrima

En un ataque de lágrima, el pirata informático malicioso distribuye fragmentos de un paquete de dirección IP a una red objetivo. A su vez, la red intenta volver a ensamblar estos fragmentos en sus paquetes iniciales. El método de ensamblar todos estos fragmentos en sus paquetes iniciales desgasta el sistema y, como resultado, colapsa. El colapso o falla del sistema se debe al hecho de que los campos se crean para oscurecer el sistema hasta el punto en que no puede ensamblarlos.

Ivan Bismarck Monroy