Etiqueta: Análisis de vulnerabilidades

-

MALWARE – Viene del inglés “Malicious Software”, se refiere a cualquier software y/o código con la finalidad de ingresar, dañar o modificar el comportamiento de una computadora (Software Malicioso), celular inteligente o dispositivo informático. Cuando se habla de malware se hace referencia a una amenaza informática, como troyanos, virus informáticos, adware, botnets, spywares, etc. VIRUS…

-

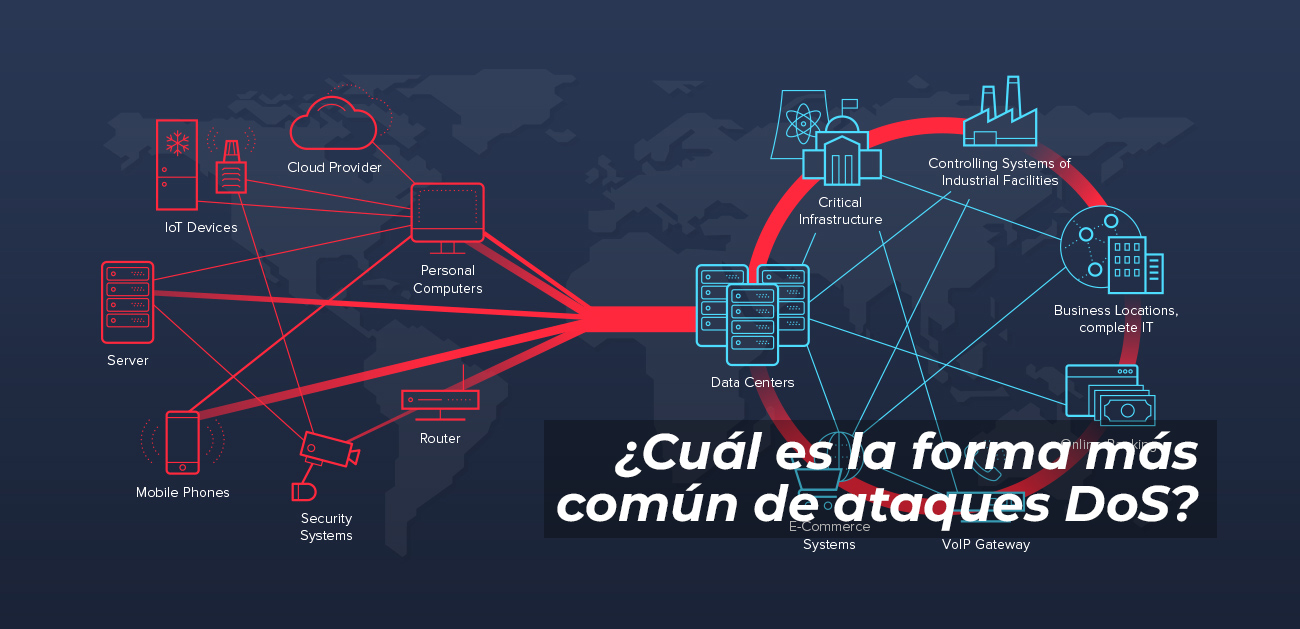

¿Cuál es la forma más común de ataques DoS? Los ataques DoS son simples, pero efectivos. Pueden causar la pérdida más abrumadora al objetivo. Hay diferentes formas de ataques DoS. Diferentes redes pueden verse comprometidas por ataques DoS sin ser un objetivo abierto. Existen diferentes formas de DoS, pero las siguientes son las más comunes:…

-

¿Cuáles son los tipos de inteligencia de amenazas? Cyber Threat Intelligence se clasifica principalmente como estratégica, táctica, técnica y operativa.

-

Herramientas profesionales utilizadas en respuesta a incidentes Las empresas se enfrentan a un aumento de los incidentes de seguridad. En el mundo impulsado por la tecnología, estos incidentes se han vuelto inevitables. Es por eso que el equipo de respuesta a incidentes necesita herramientas poderosas para derrotar y contener los eventos de seguridad. Los incidentes…

-

¿Qué es un plan de continuidad comercial y cómo se usa? Un plan de continuidad del negocio se refiere a los procesos y procedimientos que siguen los expertos para garantizar el status quo en caso de una interrupción. En pocas palabras, la continuidad del negocio es la capacidad de una organización para mantener las…

-

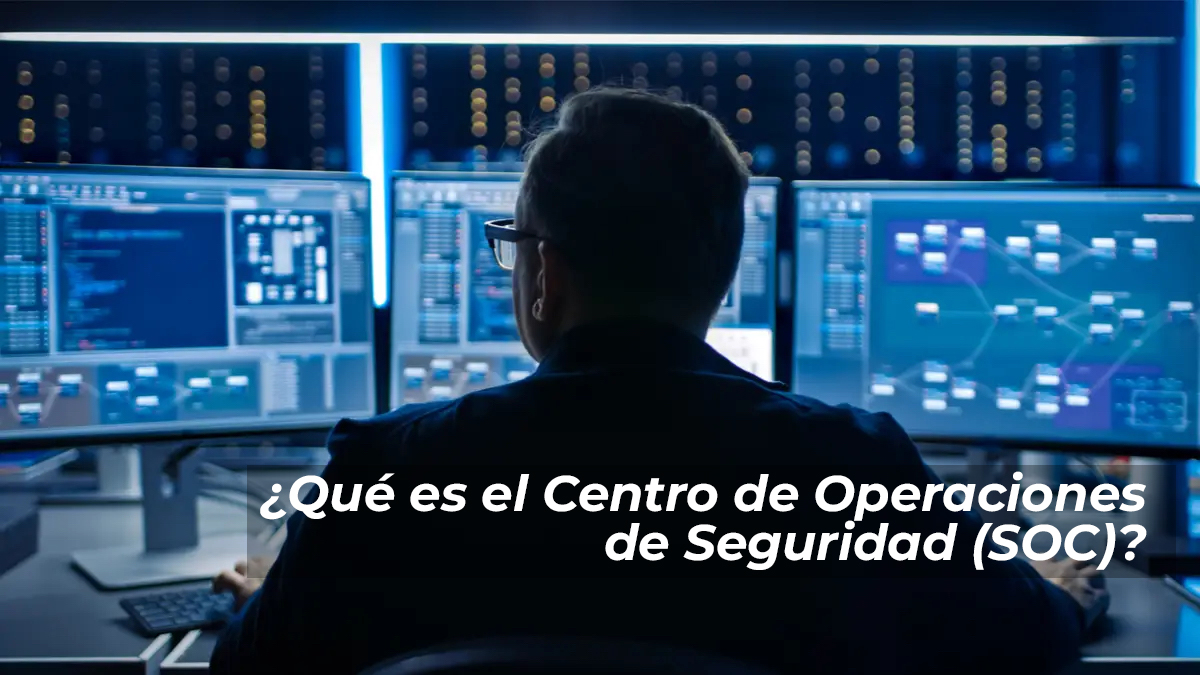

¿Qué es el Centro de Operaciones de Seguridad (SOC)? Un Centro de Operaciones de Seguridad (SOC) es un equipo de personal de ciberseguridad dedicado a monitorear y analizar la seguridad de una organización mientras responde a infracciones potenciales o actuales. El equipo es responsable de escanear todos los sistemas de seguridad en tiempo real. Esta…